Одним из камней преткновения при обсуждении вопросов, связанных с информационной безопасностью промышленных систем, является отсутствие репрезентативной статистики, которая наглядно показывала бы актуальность проблемы. Информации по реальным инцидентам вообще крайне мало, а уж истории из отечественного опыта можно узнать разве что в кулуарах, да и то под NDA…

Продолжу тему про импортозамещение в отечественной ИБ-индустрии. Итак на сайте "Кода безопасности" в открытом доступе лежит сравнение их "Детектора атак" с другими отечественными системами обнаружения атак. Нормальный документ, но не без косяков, конечно, присущих любому конкурентному анализу. Например, в разделе про базу сигнатур (решающих правил) в одном случае написано, что она коммерческая, а в другом - что она состоит из собственных, открытых и коммерческих сигнатур, совместимых только со Snort. Почему для первой системы это не указано, если она тоже базируется на Snort?...

Так уж сложилось, что обвинения в промышленном шпионаже обычно звучат в отношении китайцев. И это вполне оправданно, потому что стремительно развивающийся Китай быстро и охотно собирает любые технологии, которые были «подсмотрены» у американцев или европейцев…

Прошлая история о возможной разработке ЛК SIEM вызвала легкое волнение со стороны сотрудников ЛК и бурю эмоций со стороны сотрудников RUSIEM, IT Task и Infowatch. Мол, "нельзя ругать продукт не ознакомившись с ним" (хотя его технические характеристики в блоге не описывались), "у RUSIEM есть откуда взять деньги" и даже попытки перехода на личности:)…

Заметка Уорвика Эшфорда (Warwick Ashford - на фото) была опубликована 15 июня 2015 года на сайте еженедельника ComputerWeekly. Вот-вот должен начаться последний этап трехсторонних переговоров, в ходе которых должен быть «выкован» окончательный текст нового европейского закона об общих требованиях к защите персональных данных.

Как, наверное, многие знают, я веду блог “Бизнес без опасности”, в котором публикуются различные заметки по информационной безопасности. Как активный блогер я отслеживаю все комментарии, которые оставляют пользователи у меня на страницах и, по мере возможности, стараюсь отвечать на них. Никакого премодерирования комментариев у меня нет; только требуется иметь учетную запись в Гугле, чтобы комментарии были неанонимными (в свое время анонимные пользователи заспамили блог и пришлось включать некоторые меры защиты)…

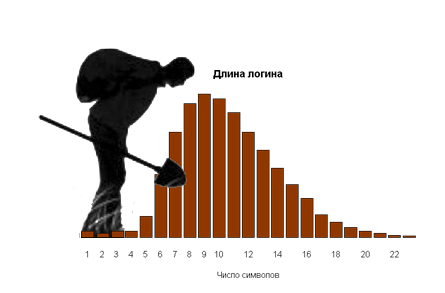

Есть темы, по которым очень мало статей по специальности data science, но которые представляют интерес для специалистов по безопасности. Это статистические исследования логинов и паролей пользователей – данные, добытые «черными археологами» дата майнинга. Мне было интересно посмотреть некоторые закономерности и для этой цели я взял базу данных паролей, утёкших в 2014 году – от Яндекса, Гугла и Мейлру, объемом 6 миллионов записей…

Владимир Безмалый написал очередную статью, требующую внимательного и неоднократного прочтения с последующим размышлением — «Пользователи как основная угроза безопасности». Упоминается в неё и BYOD. Причём, в характерном для специалистов по ИБ ключе…

Здравствуйте, уважаемые посетители портала! Меня зовут Александр Омельченко, я – новый сотрудник компании Cleverics. Буду заниматься проектами по внедрению решений IDM и управлению доступом. В связи с появлением нового направления в компании, хочу рассказать подробнее про связанные с управлением доступом понятия. Сегодня поговорим о наиболее популярной на сегодняшний день модели предоставления доступа – управление доступом на основе ролей, известной как RBAC (Role Based Access Control)…