UAC — не проблема

Те, кто сталкивается с задачей компрометации Windows-системы, непременно (конечно, если пользователь его не выключил) встречают на своем пути UAC (User Account Control). По большому счету это не такая уж гигантская проблема. Но особых инструментов в данной теме не было до этого момента…

Те, кто сталкивается с задачей компрометации Windows-системы, непременно (конечно, если пользователь его не выключил) встречают на своем пути UAC (User Account Control). По большому счету это не такая уж гигантская проблема. Но особых инструментов в данной теме не было до этого момента…

В этой статье и последующих за ней публикациях цикла мы будем говорить о внутреннем устройстве антивируса для сайтов Вирусдай, о выбранных подходах и используемых технологиях. Мы уже писали о возможностях сервиса в предыдущих постах. Сегодня мы расскажем о его общей архитектуре. Вы узнаете как Вирусдай работает с сайтами (серверами) пользователей, почему мы выбрали именно такой принцип построения сервиса и какие преимущества он дает, а также о том, насколько это безопасно…

Идет третий месяц с завершения форума по практической информационной безопасности, который проходил в Индии. Сегодня я понимаю, что эта страна и это мероприятие навсегда останутся в моей памяти и памяти некоторых его участников. Здесь было все: погони, квадрокоптеры, падения с мотоциклов, индийский госпиталь, медитация и информационная безопасность…

Мы обожаем различные технологии. Но чем мы готовы расплатиться за это? Не слишком ли это дорого? Я, как и большинство современных людей, обожаю удобства и не смыслю себе сегодняшний день без использования различных технологий, в частности доступа в Интернет. Первое что я делаю, проснувшись — открываю свой ПК или смартфон, чтобы прочесть новости. Когда я еду на работу или просто в город, я слушаю музыку или читаю книгу и снова-таки читаю новости. Вокруг себя я вижу таких же людей. Следовательно, я не один…

Некоммерческий проект WikiLeaks (wiki и leak – "утечка") был официально открыт в 2007 году. Своей целью WikiLeaks считает доведение важных новостей и информации до общественности. Информация предоставляется анонимными источниками с помощью инновационных средств, гарантирующих безопасность информатора…

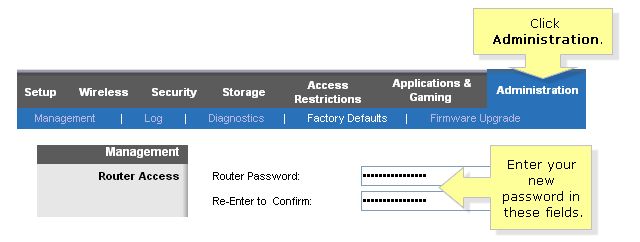

C распространением широкополосного доступа в интернет и карманных гаджетов стали чрезвычайно популярны беспроводные роутеры (маршрутизаторы). Такие устройства способны раздавать сигнал по протоколу Wi-Fi как на стационарные компьютеры, так и на мобильные устройства — смартфоны и планшеты, — при этом пропускной способности канала вполне достаточно для одновременного подключения нескольких потребителей…

На сегодняшний день самыми популярными дистрибутивами для тестирования на проникновение являются *nix-like дистрибутивы: Kali Linux, BlackArch Linux, Pentoo, Whonix и многие другие. Они могут использоваться как в виртуальной среде, так и в качестве live системы или вообще быть установлены в виде десктопной ОС…

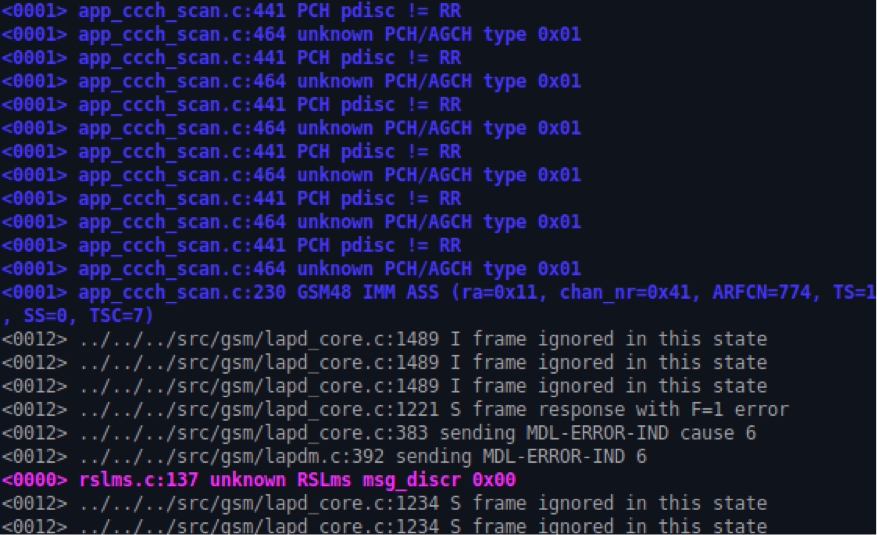

Хотя мы не раз публиковали исследования о возможностях прослушки мобильной связи, перехвата SMS, подмены абонентов и взлома SIM-карт, для многих читателей эти истории всё равно относятся к области некой сложной магии, которой владеют только спецслужбы. Конкурс MiTM Mobile, впервые проводившийся в этом году на PHDays, позволил любому участнику конференции убедиться, насколько легко можно проделать все вышеописанные атаки, имея в руках лишь телефон на 300 рублей с набором бесплатных хакерских программ…

Получить root-доступ на Android-смартфоне или планшете можно несколькими способами. Один из них относительно сложный — необходимо установить кастомное рекавери, а затем найти zip-файл с соответствующим вашему устройству патчем SuperSU и установить его. Второй способ намного проще — можно воспользоваться одним из инструментов для автоматического получения root-доступа. О нескольких таких инструментах читайте ниже…

Отечественный рынок DLP (Data Leak Prevention) переживает сегодня принципиальные изменения, связанные с поиском новых ниш применения, ради вхождения в которые разработчики расширяют функционал своих систем, заступая в функциональные области, ранее DLP не свойственные. К этому вендоров подвигают не только обостряющаяся конкуренция, но и заказчики, которые, случается, хотят видеть в DLP централизованный узел корпоративного комплекса защиты информации, выполняющий в том числе и нехарактерные для классических DLP-систем функции, например управление доступом к ИКТ-ресурсам…

Бежала однажды Лиса по дороге, засмотрелась на ворону и упала в колодец. Воды в колодце было немного: утонуть нельзя, но и выскочить — тоже нельзя. Сидит Лиса в колодце и думает, что делать? (Вся прелесть лисы в том что думать-то она умеет! И решила Лиса использовать методы социальной инженерии, а точнее лесть и недобросовестную рекламу)…

Аттестат соответствия информационной системы выдается не более чем на 3 года. Причем действие аттестата прекращается досрочно при изменении условий функционирования информационной системы и технологии обработки защищаемой информации. Как избежать приостановки или отмены действия аттестата соответствия?...