В идеальном мире, в Вашу сеть заходят только те кто нужно — коллеги, друзья, работники компании.. Другими словами те, кого Вы знаете и доверяете. В реальном же мире, часто нужно давать доступ к внутренней сети клиентам, вендорам ПО и т. д. При этом, благодаря глобализации и повсеместному развитию фрилансерства, доступ лиц которых Вы не очень хорошо знаете и не доверяете уже становится необходимостью…

Честно говоря, еще лет пять назад я даже представить не мог, что когда-нибудь буду писать про регуляторов. Мы были на разных, бесконечно далеких друг от друга полюсах, отделяющих «бумажную» и практическую безопасность. Но все течет и все изменяется…

Ведущий аналитик по безопасности «Лаборатории Касперского» Виталий Камлюк уже более 10 лет работает в этой сфере. Специализация Виталия — реверс-инжиниринг вредоносного ПО (получение исходного кода программы из готового продукта), компьютерная криминалистика и расследования киберпреступлений. Сейчас Виталий живет в Сингапуре и сотрудничает с лабораторией компьютерной криминалистики в Интерполе. Там он анализирует вредоносное ПО и помогает в расследовании преступлений…

Сегодня мы поговорим об инструменте этапа постэксплуатации – одного из этапов проведения пентестов. Как ты понимаешь, этап постэксплуатации очень важен тем, что мы проникли на целевую машину и наша задача выиграть для себя как можно больше времени, чтобы осмотреться и продолжить атаку на следующие элементы сети и при этом как можно дольше оставаться незамеченным…

В дальнем-дальнем королевстве существовала Академия магии с известной огромнейшей библиотекой заклинаний. Но каждый раз перед Хранителем библиотеки вставал страшный вопрос: как обеспечить целостность книг с записями заклинаний? Не дай Бог, какая-то запись будет изменена! И решил он обратиться за помощью к Ректору. Думал-думал Ректор и решил на каждую книгу с заклинаниями завести таблицу, в которой будут указаны название книги, полка и место ее хранения, а также количество содержащихся в ней гласных и согласных букв, иллюстраций и страниц…

В дальнем-дальнем лесном королевстве Хольмгард правил король Эрик. Королевство располагалось посреди лесов, и основными товарами в нем были дерево и мед. И дома там были тоже деревянные. Поэтому больше всего в королевстве боялись пожаров. Читателю. Как ни странно, но и сегодня пожары, затопления и просто выход аппаратуры из строя являются одной из существенных угроз. Как видите, это понимали и в давние времена, а потому создание резервных копий — наше все…

Может ли один антивирусный движок углядеть за всеми зловредами, которые прячутся в ваших загрузках или файлах на флешке? Вряд ли. А что, если сканеров будет сорок? Куда вероятнее! И именно такой мощью обладает герой нашего обзора…

В то время как малый бизнес, стремясь к снижению затрат и большей гибкости, все чаще переходит на SaaS-приложения (ПО как сервис) и облачное хранение данных, большинству крупных предприятий необходима гибкая стратегия, направленная на сохранение значительной части ресурсов хранения данных в собственных стенах по соображениям производительности (как функции пропускной способности и задержек), безопасности, соблюдения требований законодательства, экономии и/или желания избежать полной зависимости от облачного сервиса…

В прошлом топике я опубликовал обзор дистрибутива PentestBox со ссылками и описанием входящих в него утилит. Надеюсь вам хватило времени ознакомиться с ними и изучить функционал. Сегодня я предлагаю вам несколько сервисов для тестирования своих навыков на практике. Это специализированные сервисы, абсолютно легальные и позволяющие всем желающим проверить свои знания и умения…

Подводя итоги прошедшего полугодия, приводим следующие, наиболее шокирующие факты о кибербезопасности…

Киберпреступники в последние годы все активнее проникают в сферу цифровой безопасности. При этом в каждой организации есть кто-то, кто ненамеренно открывает им дверь. По данным международного исследования компании PricewaterhouseCoopers, в котором приняли участие более 10 тыс. руководителей разного уровня и ИТ-директоров из 154 стран, в 2014 году было зафиксировано 117 339 инцидентов в день, связанных с нарушением ИБ, что на 48% больше, чем в 2013 году…

В начале 2015 года в прессе с подачи USA Today прокатилась волна публикаций о ручном радаре Range-R, применяемом американской полицией и другими государственными службами. Этот аппарат позволяет «видеть сквозь стены». А если точнее, фиксировать движение внутри закрытых помещений. Чувствительность прибора такова, что он способен почувствовать даже дыхание человека, притаившегося где-то в глубине здания за несколькими перегородками…

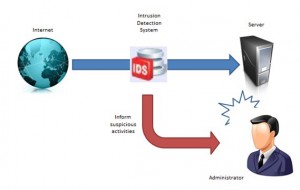

В предыдущих статьях, посвященных обеспечению безопасности веб-сайта и сетевого периметра были рассмотрены инструменты nginx-naxsi (web application firewall), fail2ban (сервис блокировки доступа) и snort (IDS). Давайте попробуем соединить все подсистемы воедино, снарядив в довесок SIEM, позволяющей просматривать и анализировать события в удобном виде. Кроме этого, использование подобной системы позволит подготовиться к соответствию со стандартом PCI DSS…

Сколько ни говорят об уязвимостях Adobe Flash, а многие пользователи до сих пор используют этот модуль в браузерах. Если вы принадлежите к их числу, установите очередное обновление от Adobe. В идеале номер установленной версии должен быть не ниже 18.0.0.194, а сама версия выпущена не ранее 23.06.2015 г…

Скучно стало молодому королю. Воевать он не любил, да и не хотел, — королевство богатело торговлей, зачем война? Налоги в королевстве были умеренными, если не сказать низкими, ибо отец короля сказал, что маленькие налоги платить будут, а от больших купцы просто убегут. Жалование стражникам и полиции выплачивалось вовремя, да и высокое. А к тем, кто пытался брать взятки, приговор всегда один — смерть! Так что жили в королевстве счастливо, прославляя короля…

Самый крупный облачный провайдер в мире не балует своим вниманием Россию. У нас в стране нет представительства Amazon Web Services (AWS). В разбивке рынка по регионам у этого глобального провайдера Россия вместе с остальными странами СНГ входит в группу стран Африки и Ближнего Востока. То есть относится к региону, в котором нет ни одного ЦОДа AWS…

Известная кибергруппа Hacking Team (@hackingteam), которая специализируется на разработке и продаже специального шпионского ПО для правоохранительных органов и спецслужб различных государств стала объектом кибератаки, в результате которой для общественности стал доступен архив с 400ГБ различной конфиденциальной информации. В сеть утекла личная переписка Hacking Team с их клиентами, заключенные договора на продажу своих кибер-изделий различным государствам, а также большое количество другой информации, связанной с деятельностью компании…

Ведущая в России компания по предотвращению и расследованию киберпреступлений и мошенничеств Group-IB ежемесячно регистрирует порядка 900 попыток хищения денежных средств с расчетных счетов отечественных и зарубежных предприятий. Илья Сачков, основатель и генеральный директор Group-IB, рассказывает, как обезопасить свой бизнес от атак хакеров и интернет-злоумышленников…

В интервью TAdviser заместитель руководителя ДИТ Москвы Александр Горбатько рассказал о подходах к обеспечению информационной безопасности в столице…

Хищение с помощью технических средств давно стало излюбленным приемом хакеров и простых воров, рассчитывающих на нашу доверчивость. Причем не совсем честные приемы отъема денег используют иногда не только жулики, но и мобильные операторы…

.jpg)