Про новости от ЦБ уже было. Про новости от ФСТЭК и ФСБ тоже уже было. И про РКН тоже я на днях прошелся. Теперь мы поговорим про информационную безопасность от... МАГАТЭ. Да-да, от МАГАТЭ. Это тоже в своем роде регулятор, который курирует вопросы безопасности, включая и информационную, для атомных объектов. И если раньше эти вопросы не стояли на повестке дня под номером один, то за последнее время произошло несколько событий, который заставили МАГАТЭ пересмотреть свои приоритеты. И как результат, прошедшая в Вене 1-5 июня, глобальная конференция по кибербезопасности, организованная МАГАТЭ…

На прошлой неделе стало известно о хакерской атаке на банк Санкт-Петербург, в результате которой «злоумышленникам стала доступна информация о нескольких тысячах карточных счетов — ФИО, номер счета и номер карты«. Атака примечательна тем, что монетизировать украденную информацию хакеры попытались сразу же — путём вымогательства 29 миллионов рублей в обмен на нераскрытие украденной информации…

В свежем отчете "JSOC Security flash report Q1 2015" есть одна очень редкая аналитика, которую я не встречал (или не помню об этом) ни в каких других аналитических отчетах по ИБ. Это я говорю про распределение инцидентов по времени суток. Очевидно, что днем (в рабочее время) событий и инцидентов информационной безопасности случается больше, чем ночью…

Печальное зрелище представилось сейчас моему усталому рабочему взгляду… Буквально полчаса назад на главной странице проектов на всем известной некогда флагманской бирже Рунета был опубликован очень интригующий проект. Который сразу привлек внимание мониторящих ленту фрилансеров. Проект опубликован с аккаунта главного администратора биржи…

Добрый день, дорогие читатели! Специалисты часто сталкиваются с тем, что часть документации по защите персональных данных в организации уже есть, необходимо лишь доработать и дополнить ее в соответствии с актуальной версией закона "О персональных данных". Годы шли, и одни изменения в законе отменяли другие (всего их 15), так сходу и не скажешь, в каком году что поменялось, а переписывать все документы заново не хочется…

Хакерам удалось получить доступ к именам, фамилиям, ИНН и другим персональным данным 300 тыс. клиентов банка «Санкт-Петербург». Злоумышленники требовали от финансовой организации 29 млн рублей в обмен на неразглашение информации, пишет «Коммерсант» со ссылкой на «Интерфакс». Но банк, судя по всему, платить отказался…

Аудиторская компания PWC выпустила отчет об "уровне зрелости процессов обеспечения ИБ в российских банках". Консультанты сформировали отчет с помощью опроса респондентов. Самооценка происходит без авторизации (заполняет кто хочет), и идентификации респондентов (контактные данные можно не указывать) и на этом обсуждение отчета нужно заканчивать, так как достоверным такой отчет считать нельзя. Кашу маслом не испортишь, подумали авторы отчета.. и не указали количество респондентов…

Понятие Proof-of-work – «доказательство (проделанной) работы» – впервые появилось в работе “Pricing via Processing or Combatting Junk Mail” в 16 г. до рождества Bitcoin в 1993 г. И хотя в данной статье такого термина еще нет (появится через 6 лет), мы будем называть его именно так (PoW для краткости). Какую же идею предложили Cynthia Dwork и Moni Naor в своей работе?...

Буквально на днях увидел эту новость, все хотел написать по её мотивам пост, да руки вот только сейчас, к сожалению, дошли. Случай громкий, но отнюдь не единичный, и прекрасно иллюстрирующий проблему, название которой вынесено в заголовок поста... Впрочем, давайте будем говорить обо всем по порядку. Во вторник, 21 июля, Министр внутренней безопасности США Джех Джонсон (Jeh Johnson) подтвердил, что он и еще 28 старших сотрудников вопреки установленным правилам использовали на протяжении минувшего года частную интернет-почту на рабочих компьютерах. Об этом сообщает BloombergView…

Что-то заметка про мои первые труды навела на мысль, что стоит раскрыть тему про первенство SDLC. Тема эта модная, про нее все пишут и говорят, нормативка готовится. Однако сейчас мне хотелось бы обратиться к истории и вспомнить о том, кто был первым в этой области и сделал задел, которым пользуются сегодня многие. Как и в случае с многими другими технологиями, начинались соответствующие исследования в интересах военных - в американских NASA и DARPA. Очень активно им помогал Университет Калифорнии в Девисе, засветившийся во многих проектах ИБ агентства DARPA. Было это еще в самом начале 90-х…

Несколько дней назад на хабре проскочила заметка об определении пользователей VPN. В комментариях я опубликовал ссылку на наш сервис с похожей функциональностью, написанием которого я совсем недавно занимался. Главная идея — определить, скрывается пользователь во время сёрфинга в сети или нет, и по возможности узнать его реальный IP адрес. Есть несколько интересных фишек, которые в принципе я нигде не встречал (двусторонний пинг, сопоставление пар DNS leak/ISP)…

"У нас такого не может быть, у нас такие люди не работают", - говорит каждый второй руководитель компании, которому предлагаешь средство контроля действий собственных подчиненных на рабочих местах. К сожалению, история раз за разом показывает, что эта самоуверенность, мягко говоря, безосновательна. Сотрудники, вредящие компании, могут работать в любом бизнесе и на любом уровне. И недавняя история Toshiba тому только лишнее доказательство…

В прошлом году, на конференции SECR-2014 (Software Engineering Conference Russia) было 140 докладов по всем направлениям программной инженерии — от Computer Science до современного IT-менеджмента, от тонкостей верификации Linux-драйверов до бизнес-анализа и даже юридических вопросов. Была и секция докладов по информационной безопасности…

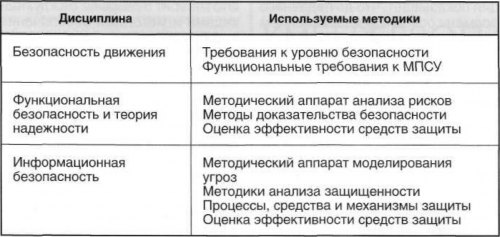

Нашел в интернетах статью Кибербезопасность микропроцессорных устройств ЖАТ, где на примере АСУ ТП железнодорожного транспорта (там они называются Микропроцессорные Системы Управления, МПСУ) размышляется о том, что не стоит громоздить новые сущности, связанные с информационной безопасностью и рассуждать, кто раньше - Availability или Confidentiality…

Отдохнем от вчерашней длинной заметки по кибербезопасности атомных электростанций и вернемся на грешную землю. За последнюю неделю пришлось ответить нескольким заказчикам и партнерам по поводу применения шифровальных средств для защиты персональных данных (надо или нет). Поэтому, опираясь на новую информацию, полученную от регуляторов, я решил обновить и заодно озвучить свою презентацию по данной теме…

Не успели еще операторы персональных данных отойти от постатейного комментария Роскомнадзора к ФЗ-152, как регулятор подготовил нам очередное потрясение для здравого смысла и юриспруденции. Ряд общественных организаций запустили онлайн-проект ПД-Инфо, посвященный обсуждению вопросов, связанных с особенностями реализации нового Федерального закона № 242-ФЗ от 21.07.2014 «О внесении изменений в отдельные законодательные акты Российской Федерации в части уточнения порядка обработки персональных данных в информационно-телекоммуникационных сетях» (т.н. «Закон о локализации Персональных данных россиян на территории РФ»)…

Я читал о IT проблемах недавно арестованных, как заявлялось, русских шпионов. Говорилось, что они пользовались не самыми надёжными инструментами цифровой стеганографии (вики). И мне стало интересно — насколько быстро я смогу реализовать стеганографию через цифровые изображения в Mathematica, используя метод, известный как "вставка младшего бита" (least significant bit insertion)…

Недавно познакомился с софтиной Rollback RX и был крайне удивлён отсутствием хоть сколько-то информативного описания её работы на русском языке, хочу попробовать изменить эту ситуацию и рассказать о программе, её возможностях, преимуществах, недостатках и принципе работы. Сразу скажу, что не претендую на доскональность, более того обозначу несколько непонятных для себя моментов и буду благодарен их разъяснению и указанию неточностей статьи в комментариях…