Хотя мы не раз публиковали исследования о возможностях прослушки мобильной связи, перехвата SMS, подмены абонентов и взлома SIM-карт, для многих читателей эти истории всё равно относятся к области некой сложной магии, которой владеют только спецслужбы. Конкурс MiTM Mobile, впервые проводившийся в этом году на PHDays, позволил любому участнику конференции убедиться, насколько легко можно проделать все вышеописанные атаки, имея в руках лишь телефон на 300 рублей с набором бесплатных хакерских программ…

14 ноября 2014 г. эксперты по безопасности «Лаборатории Касперского» предупредили LinkedIn – крупнейшую в мире социальную сеть, ориентированную на установление деловых контактов, – о проблеме безопасности, которая может представлять значительную угрозу более чем для 360 миллионов её пользователей. Поскольку LinkedIn привлекает столько людей из бизнес-сообщества, такая проблема безопасности может позволять злоумышленникам эффективно проводить кампании целевого фишинга, красть учетные данные и получать скрытое удаленное управление над компьютерами интересующих их жертв без необходимости прибегать к методам социальной инженерии…

Несмотря на то, что я уже установил на свой ПК бета-версию Windows 10 и сразу же перейду на новую ОС после ее выхода, есть немало объективных причин, чтобы не торопиться следовать примеру тех, кто поступит аналогичным образом. Ниже приведены эти причины…

В королевстве Эрика Справедливого высшим судом был королевский суд, управляемый самим Эриком и назначаемыми им судьями. Однажды на королевский суд пришел купец Эдвард со своим бывшим приказчиком Нортом, который уволился и перешел к конкуренту. Да не просто перешел, а переманил за собой часть покупателей, с которыми имел дело на прежней работе, чем нанес Эдварду немалый ущерб…

В этой статье мы рассмотрим новый функционал и особенности работы утилит для пентеста беспроводных сетей после недавнего обновления функционала. Основной упор сделаем на увеличение мощности WiFi сигнала при вардрайвинге и атаки на WPS…

С некоторых пор в современных мобильных устройствах появились сканеры отпечатков пальцев. И, наверное, у многих может возникнуть вопрос: аутентификация пользователя мобильного устройства с помощью его отпечатков пальцев более надежна, чем с использованием PIN-кода или пароля?...

В середине апреля 2015 г. наша антивирусная лаборатория получила в распоряжение исполняемый PE-файл с названием «Liberty2-0.exe», который обнаруживается нашими антивирусными продуктами как Python/Liberpy.A. Эта программа представляла из себя клавиатурный шпион (кейлоггер), который отправлял злоумышленникам информацию о нажатых пользователем клавишах на клавиатуре, а также о перемещениях курсора мыши…

Один подзабытый, но до сих пор юзабельный метод удаленного сбора информации о хосте на основе анализа TCP/IP был как-то упущен и не попал в Easy Hack. Сейчас мы это поправим. Основан метод, как ясно из названия, на специальной фиче протокола TCP, которая называется timestamp. В заголовках пакетов TCP есть дополнительное поле, оно состоит из четырех частей, две из которых чисто технические, а две используются для хранения timestamp’ов. Каждый из них — это некое число, означающее время в тиках. С помощью TCP timestamp клиент и сервер могут обмениваться данными о системном «времени»…

Позавчера был важный день для индустрии информационной безопасности. Исследователи заявили об эксплуатации первой в истории уязвимости нулевого дня (0-day) для автомобилей. Беспроводная атака была продемонстрирована на примере Jeep Cherokee…

Никто не знает, откуда взялась и как стала плодиться эта новая зараза в королевстве Эрика Справедливого. Отголоски великих магических войн, бушевавших на земле, давно утихли. Полагать, как в старь, что это-де мятежные маги продолжают выводить в мир нечисть, стало попросту невозможно. До чего дошло — ведь уже не маги, а любой, у кого есть кошелек с несколькими монетами, может сам создать зомби или выпустить в свет новую заразу. Не нужно магом становиться, проще заплатить за магический конструктор — и твори-плоди новые сущности…

В королевстве Эрика Справедливого все, от мала до велика, знали, что король собирает диковинки. Разные магические и не магические диковинные вещи. Как-то раз приехали купцы из-за моря. Привезли для короля магического голема, который, по их словам, мог бы охранять королевский замок…

Мошенники не брезгуют самыми разными источниками дохода. Кормушкой для них могут стать и сердобольные благотворители, желающие поддержать рублем жертву аварии или тяжелого заболевания. Особенно активно наживаются на животных, но часто встречаются и полноценные фишинговые кампании, которые копируют веб-сайты благотворительных фондов, действительно помогающих людям…

Интернет вещей (IoT) — это то, о чем говорят все чаще и чаще. При этом вопросы безопасности упоминаются в последнюю очередь. Высказываемые опасения — что, если хакеры, например, смогут перехватить управление автомобилем? — это только начало…

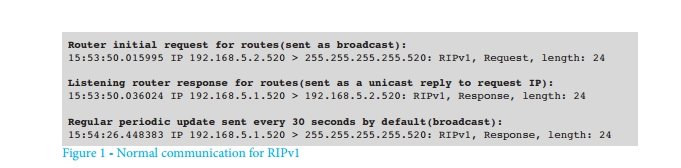

Атаки, использующие устаревший протокол маршрутизации RIPv1, снова были замечены с 16 мая 2015 года, после более чем годичного забвения. Их зафиксировала первой компания Akamai, а через пару дней — и DDoS-GUARD…

Китай виновен более чем в половине кибератак на американские компании. Такой вывод сделали в Федеральном бюро расследований США, сообщает The Financial Times. Представители ФБР подчеркнули, что из-за китайских хакеров американские компании теряют каждый год сотни миллиардов долларов. Главный антивирусный эксперт "Лаборатории Касперского" Александр Гостев обсудил тему с ведущей "Коммерсантъ FM" Анной Казаковой…